Cybersecurity in der Automobilindustrie: Neue Herausforderungen in der Fahrzeugentwicklung

- Klaus Kainrath

- Oktober 23, 2023

- 8-min read

Die Fahrzeugindustrie ist im Wandel. Auf der einen Seite lässt die EU ab 2035 keine Fahrzeuge mehr zu, die mit Benzin oder Diesel fahren, auf der anderen Seite soll auch das autonome Fahren in naher Zukunft real werden. Dazu kommt als weiteres wichtiges Thema die Cybersecurity. In der Europäischen Union ist ein Cybersecurity Management System (CSMS) seit Juli 2022 für alle neuentwickelten Fahrzeugtypen und mit Juli 2024 für alle Neufahrzeuge verpflichtend. Für die Fahrzeugentwicklung bedeuten diese Vorschriften, dass in einer sehr frühen Phase das Thema Cybersecurity berücksichtigt werden muss.

Bei dem Begriff „Cybersecurity“ denkt man zunächst an PCs und Rechenzentren. Warum das Thema allerdings auch in der Automobilindustrie relevant ist und sogar immer relevanter wird, zeigt ein Blick auf die Geschichte des Autos und wie es sich bis heute weiterentwickelt hat: Die Geschichte begann im 19. Jahrhundert. Lange Zeit war das Automobil ein mechanisches Fortbewegungsmittel. Anfangs durch Gas, durch Dampf oder sogar elektrisch angetrieben, setzte sich im 20. Jahrhundert der Verbrennungsmotor durch [1]. Bis in die 1970er-Jahre blieb das Auto auch etwas rein Mechanisches.

Zu diesem Zeitpunkt wurde die erste elektronische Steuereinheit (Electrical Control Unit – ECU) serienmäßig verbaut [2]. In weiterer Folge nahm der Einzug an elektronischen Komponenten im Fahrzeug stetig zu. Immer mehr vor allem sicherheitsrelevante Funktionen wurden mithilfe von elektronischen Steuergeräten unterstützt oder teilweise ganz übernommen. Zu den bekanntesten Funktionen zählen das Antiblockiersystem (ABS), die elektronische Kraftstoffeinspritzung (Electrical Fuel Injection – EFI), das elektronische Stabilitätsprogramm (ESP), die Antriebsschlupfregelung (ASR) und viele mehr.

E/E-NETZWERK – DIE ELEKTRISCH/ELEKTRONISCHE VERNETZUNG IM FAHRZEUG NIMMT AB DEN 1980er-JAHREN AUF

Die stetige Zunahme an Steuergeräten erforderte auch eine Kommunikation der Systeme im Fahrzeug untereinander. Die bekannteste Technologie hierbei ist das 1983 entwickelte serielle Bussystem CAN (Controller Area Network). Die Summe der elektronischen Komponenten ergab das elektrische/elektronische (E/E) Netzwerk, das zunehmend komplexer wurde. Ab etwa 1990 wurde zudem das Fahrzeugdiagnosesystem eingeführt, womit unter anderem die korrekte Funktionsweise der ECUs überwacht werden konnte und das seit 2004 werkzeuglos per OBD2-Schnittstelle im Cockpit jedes Fahrzeugs ausgelesen wird. Die rasante technische Weiterentwicklung führte bis heute dazu, dass moderne Autos bis zu 100 verbaute Steuergeräte aufweisen – Autos sind im Grunde Computer auf vier Rädern [3].

Wichtige Fahrzeugfunktionen wurden im Laufe der Zeit rein digital oder zumindest digital unterstützt umgesetzt wie das Gaspedal, die Bremsen beziehungsweise die Bremsunterstützung, die elektrische Handbremse, die elektrische Lenkunterstützung und die gesamten Fahrassistenzsysteme. Die wachsende Anzahl an elektrischen Funktionen machte eine verstärkte Vernetzung notwendig, was beispielsweise bis zu 2,5 km Einzeladerlänge für die Verkabelung eines Mittelklassefahrzeugs [3] bedeutet.

VON ELEKTRISCH/ELEKTRONISCHEN HILFSSYSTEMEN ZUM „FAHRBAREN COMPUTER“

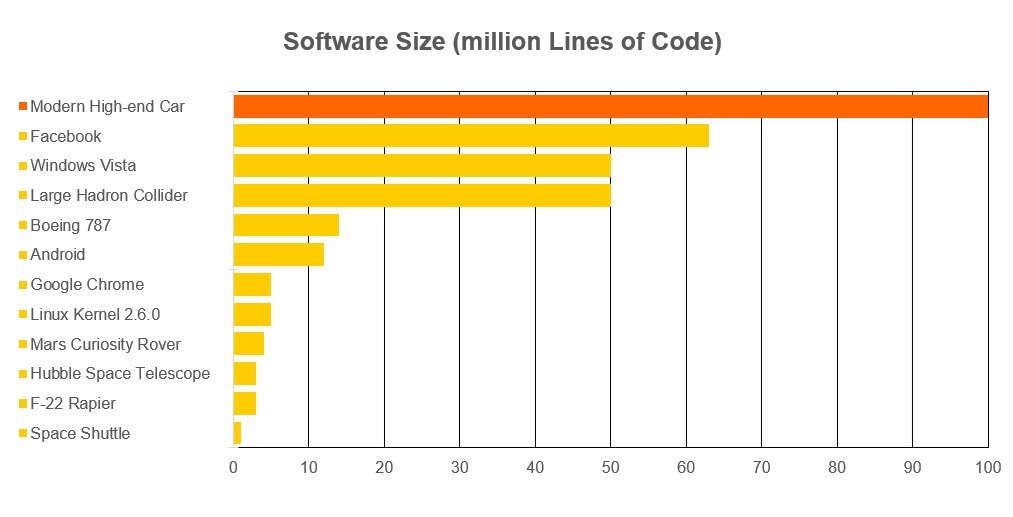

Viele der Features, die derzeit bei Fahrzeugen angeboten werden, verlangen eine ständige Internetanbindung. Allen voran zählen dazu Smartphone-Apps, WLAN-Hotspots, Multimedia (Streaming-Dienste), der automatische Notruf und viele mehr. Um diese Vielzahl an Funktionen überhaupt umsetzen zu können, müssen diese von den Komponentenherstellern in Software geschrieben werden. Somit stecken in einem modernen Fahrzeug um die 100 Millionen Programmzeilen (Line of Code – LOC). Das bedeutet, ein Auto hat mehr LOCs als eine Boeing 787, wie in Bild 1 zu sehen ist.

Bild1: Vergleich der Anzahl an Programmzeilen [4]

Bild1: Vergleich der Anzahl an Programmzeilen [4]

Doch damit ist das Ende dieser Entwicklung noch lange nicht erreicht. Bis 2050 prognostiziert der ADAC [5], dass bis zu 70 % des Individualverkehrs autonom ablaufen wird. Dazu ist eine vollständige Vernetzung der Fahrzeuge untereinander sowie der Infrastruktur notwendig. Das Schlagwort dazu ist die Vehicle-to-Everything-Kommunikation (V2X). Dadurch werden die Autos von morgen richtig „gesprächig“ und sollen nicht nur untereinander (Vehicle to Vehicle – V2V), sondern auch mit der Cloud (V2C), Fußgängern (V2P), der Infrastruktur (V2I) und vielem mehr kommunizieren, wie in Bild 2 zu sehen ist. Dazu werden unzählige Drahtlostechnologien integriert und sorgen für ein dauerhaft vernetztes Fahrzeug mit immer mehr Kommunikationsschnittstellen, das sozusagen „always online“ ist.

SOFTWARE-OVER-THE-AIR, ADD-ON FEATURES – DIE KOMPLETTE DIGITALISIERUNG DES FAHRERLEBNISSES

Mit dieser Entwicklung wird auch die Möglichkeit von Software-Updates, die über das Internet, also „over the air“ (OTA-Updates), ins Fahrzeug geladen werden können, immer wichtiger. Einerseits können die Fahrzeughersteller so ihre Systeme technisch auf dem neuesten Stand halten, ohne dass ein Werkstattbesuch erfolgen muss. Andererseits ist es technisch möglich, auch nach dem Autokauf neue Funktionen zu erwerben und freischalten zu lassen – eine neue Einnahmequelle für die Fahrzeughersteller [6].

Zusammenfassend kann man festhalten, dass moderne Autos aus bis zu 100 vernetzten Einzelkomponenten bestehen, die jede Menge Software enthalten und die permanent online sind. Die Daten eines Fahrzeuges gehen über das Internet an ein IT-Backend des Herstellers. Auf diese Weise können Smartphone-Applikationen zum Beispiel Fahrzeugparameter nicht nur anzeigen, sondern auch Anweisungen an das Fahrzeug senden, um etwa die Fenster zu öffnen. Somit wird automatisch auch jeder Fahrzeughersteller zu einem IT-Unternehmen, das eine sehr große Menge an Daten beherbergt – und damit zu einem begehrten Ziel für Cyberangriffe.

CYBERANGRIFFE: EIN POTENTES RISIKO FÜR HERSTELLER UND FAHRER_INNEN

In der Folge ist die Automobilindustrie zunehmend von solchen Cyberattacken betroffen. Durchstöbert man das Internet, findet man ab den 2000er-Jahren einige wenige Angriffe. Ab etwa 2010 nahmen die Vorfälle stetig zu, was auf die zunehmende Vernetzung von modernen Fahrzeugen zurückzuführen ist. Dabei handelt es sich primär um lokale Angriffe auf Funkschlüssel. 2015 wurde auf einer Hackerkonferenz der bisher wohl bekannteste Angriff auf ein Fahrzeug präsentiert. Es handelt sich um den Hack eines SUV mit Baujahr 2014. Die Angreifer waren dabei sogenannte White Hacker, die ihre Erkenntnisse dem Hersteller bekannt gegeben haben und durch dieses Vorgehen auf die Auswirkungen von solchen Angriffen hinweisen wollten.

Den beiden Angreifern, Charlie Miller und Chris Valasek, war es gelungen, das Standard-WLAN-Passwort in nur 32 Sekunden zu knacken. Dadurch erhielten sie Zugriff auf das Multimedia-Steuergerät, die sogenannte Head Unit, und konnten dort eine manipulierte Firmware aufspielen. Diese Software ermöglichte es den Angreifern, über die Mobilfunkschnittstelle und somit über das Internet auf die Head Unit zuzugreifen. So konnten die Hacker fahrzeugrelevante Befehle über das Internet an das Fahrzeug senden. Es war ihnen möglich, nicht nur das Radio, die Lüftung oder die Waschanlage zu aktivieren, sondern sogar den Motor abzustellen oder in speziellen Fällen die Bremsen zu deaktivieren [7].

EU-REGULATORIEN ZU AUTOMOTIVE CYBERSECURITY UND SOFTWARE UPDATES

Dieser und weitere Vorfälle sowie die Tatsache, dass die zunehmende Anzahl an Kommunikationsschnittstellen die potenziellen Angriffsflächen für Hacker im Auto kontinuierlich erhöht, führten dazu, dass Cybersecurity in der Automobilindustrie immer wichtiger wird. Deshalb hat die Europäische Union über die Arbeitsgruppe 29 (WP.29) spezielle neue Regularien entwickelt und im Jahr 2021 veröffentlicht: die UNECE (United Nations Economic Commission for Europe) R155 [8] und R156 [9].

Die UNECE R155 konzentriert sich dabei auf die Implementierung eines Cyber Security Management Systems (CSMS). Solche Systeme sind ausschlaggebend für die Produktentwicklung sowie das Incident Response Management über den gesamten Fahrzeuglebenszyklus hinweg. Die UNECE R156 konzentriert sich auf Software-Updates. Die Richtlinie verlangt ein dediziertes Software-Update-Management-System (SUMS) sowie regelmäßige Security Assessments. Die Regularien wurden im Juni 2020 beschlossen und waren ab 2021 gültig. Seit Juli 2022 sind sie notwendig für alle im Geltungsbereich (derzeit 54 Länder) neuentwickelten Fahrzeugtypen, ab Juli 2024 dann für alle Neuzulassungen.

Im Einzelnen verlangt die UNECE R155 folgende Punkte von Automobilherstellern und Zulieferern:

- Risikomanagement: Ein Unternehmen nutzt Prozesse zur Risikoerkennung, Risikobewertung und Risikominderung von Cyber-Gefahren.

- Das Risikomanagement deckt den gesamten Produktlebenszyklus ab –

von der Entwicklung bis zur Betriebsphase beim Endkunden. - Monitoring von neuen Schwachstellen und bekannten Angriffen,

um mit neuen Updates reagieren zu können. - Zertifiziert durch ein unabhängiges Assessment eines akkreditierten Prüfinstituts (zum Beispiel TÜV).

Die UNECE R155 gibt außerdem vor, dass im Falle von Cyber-Zwischenfällen mittels eines Incident Managements reagiert werden muss. Das bedeutet, dass zum Beispiel per Software-Updates Cybergefahren (Vulnerabilitäten, Bugs) behoben werden müssen. Dieser Software-Update-Prozess wird über die Vorschrift UNECE R156 geregelt.

CYBERSECURITY BY DESIGN – RISIKOANALYSE ÜBER DEN GESAMTEN FAHRZEUG-LEBENSZYKLUS

Auch die beiden Organisationen Society of Automotive Engineering (SAE) und die International Organization for Standardization (ISO) haben gemeinsam eine Industrienorm für Cybersicherheit im Fahrzeug entwickelt. Die ISO/SAE 21434 wurde im Jahr 2021 veröffentlicht und ist ein Werkzeug, um ein CSMS zu implementieren. Die grundlegende Herangehensweise ist „Security by Design“, also bereits in der Produktentwicklung möglichst früh mit der Implementierung von Cybersecurity-Maßnahmen zu starten. Die Regularien geben auch vor, dass das CSMS ein Cybersecurity-Monitoring über den gesamten Produktlebenszyklus bereitstellt. Das bedeutet, dass von der Entwicklung über die Produktion bis zum Ende der Lebensdauer eines Fahrzeugs die Einflüsse von möglichen Schwachstellen oder Cyberangriffen berücksichtigt werden müssen.

Um Cybergefahren abschätzen und einordnen zu können, schlägt die ISO/SAE 21434 eine Risikoanalyse vor, wie sie auch in anderen Sparten, beispielsweise aus der IT oder der Industrie bekannt ist: eine Threat Analysis und Risk Assessment (TARA). Diese soll helfen, anhand von Risikoabschätzungen einerseits potenzielle Gefahren frühzeitig zu erkennen und andererseits in späterer Folge implementierte Gegenmaßnahmen und ihre Auswirkungen entsprechend zu bewerten.

Eine TARA ist in sieben Schritte unterteilt, wie man der Übersicht der Work Products 15.3 - 15.9 aus der ISO/SAE 21434 entnehmen kann:

Bild 3: Die sieben Schritte einer TARA. Quelle: Magna

Diese 7 Schritte lassen sich in drei Gruppen vereinfacht darstellen:

- Identifikation von schützenswerten Elementen

- Analyse von Bedrohungen und deren Eintrittswahrscheinlichkeit

- Risikobewertung und Festlegung einer Risikominderungsstrategie

Es geht dabei darum, zuerst die schützenswerten Elemente, etwa Komponenten oder Funktionen, zu identifizieren. Diese nennt man Assets. Zusätzlich dazu ermittelt man sogenannte Schadensfälle für diese Assets und ein passendes Impact Rating (WP 15.5).

Die Arbeitspakete 15.4, 15.6 und 15.7 befassen sich mit der Analyse von Bedrohungen und deren Eintrittswahrscheinlichkeit. Dabei überlegt man zuerst, welche Bedrohungen es für alle zuvor ermittelten Schadensfälle gibt. Der größte Aufwand liegt dann in der Ermittlung der Eintrittswahrscheinlichkeit für die Bedrohungen. Hierfür gibt es mehrere Methoden. Dabei geht es um die Cyberangriffsanalyse und die Wahrscheinlichkeit (Feasibility) von unterschiedlichen Angriffspfaden.

Am Ende ermittelt man für jedes Asset anhand der dafür ermittelten Werte Impact (Schaden) und Feasibility (Wahrscheinlichkeit) das Risiko. Dabei wird immer das größtmögliche Risiko ermittelt.

AUTOMOTIVE CYBERSECURITY: EIN KONTINUIERLICHER OPTIMIERUNGS- UND ADAPTIERUNGSPROZESS

Durch ein unabhängiges Assessment einer akkreditierten Prüfstelle, etwa dem TÜV, kann ein Unternehmen die installierten Prozesse prüfen lassen und auf diesem Wege eine Zertifizierung erhalten. Für die Produktentwicklung von neuen Fahrzeugen bedeuten diese Vorschriften, dass schon in der frühen Phase der Entwicklung ein zusätzlicher Fokus auf das Thema Cybersecurity gelegt werden muss. Es müssen TARAs in regelmäßigen Abständen durchgeführt werden, um möglichst früh in der Entwicklung die passenden Anforderungen an Komponenten definieren zu können.

Im Zuge der Fahrzeugentwicklung müssen die implementierten Anforderungen in Bezug auf Cybersecurity getestet und integriert werden. Die gesamte Implementierung sowie das Testing müssen anhand der Prozesse des CSMS dokumentiert werden, denn diese Dokumentation ist in weiterer Folge die Grundlage für die Cybersecurity-Zulassung des Fahrzeuges, die sogenannte Homologation. Das bedeutet, dass ein aktuell neu entwickeltes Fahrzeug nicht mehr ohne Cybersecurity-Maßnahmen zugelassen wird.

Viele aus der IT bekannten Maßnahmen können dabei auch für Fahrzeuge eingesetzt werden, müssen jedoch an die deutlich reduzierte Leistungsfähigkeit der Komponenten angepasst werden. Das umfasst bekannte IT-Methoden wie Firewalls, Verschlüsselung und Zugriffsbeschränkungen oder auch sehr Automotive-spezifische Maßnahmen wie Secure Onboard Communication. Viele dieser Maßnahmen setzen auf Kryptographie, daher ist es bereits während der frühen Entwicklungsphase wichtig, diese genau zu spezifizieren, damit alle Fahrzeugkomponenten auch die notwendigen Ressourcen haben, die geforderten Kryptographie-Standards zu erfüllen.

MAGNA REALISIERT ALS CSMS-ZERTIFIZIERTES UNTERNEHMEN BEREITS GESAMTFAHRZEUGS-CYBERSECURITY-KONZEPTE

Der Automobilzulieferer und Entwicklungspartner Magna verfügt als eines von wenigen Unternehmen weltweit bereits über eine CSMS-Zertifizierung nach ISO/SAE 21434 [10]. Die langjährige Erfahrung von Magna in der Gesamtfahrzeugentwicklung ermöglicht es, das Thema Cybersecurity gemäß dem „Security by Design“-Ansatz durch den kompletten Entwicklungsprozess und durch alle Ebenen von der Komponenten- über die System- bis zur Gesamtfahrzeugebene umzusetzen und ins Fahrzeug zu integrieren.

Magna als Systemintegrator hat durch das große Netzwerk an Lieferanten den Vorteil, schon bereits in sehr frühen Phasen des Projekts mit Lieferanten die Implementierung von Cybersecurity-Anforderungen zu diskutieren. Auf Basis der TARAs auf Systemebene werden Risiken ermittelt und davon wiederum die Cybersecurity-Anforderungen für die Komponenten abgeleitet. Diese landen in Lastenheften, die in Entwicklungsteams mit den Lieferanten abgestimmt werden. Ein professionelles Sourcing von Komponenten stellt so schon während der Entwicklung sicher, dass Cybersecurity-Implementierungen Schritt für Schritt in den einzelnen Komponenten umgesetzt und in weiterer Folge erfolgreich von Magna zu einem gesamten Fahrzeugboardnetz zusammengefügt werden können.

Bei der Implementierung von Cybersecurity-Maßnahmen müssen in der Produktentwicklung von Anfang an TARAs durchgeführt werden. Der Standard ISO/SAE 21434 gibt hierzu zwar die generellen Werkzeuge vor, jedoch liegt dabei der Fokus auf der Risikobetrachtung von (Teil-)Systemen oder Komponenten. Möchte man diese Werkzeuge für ein gesamtes Fahrzeug anwenden, das aus vielen Teilsystemen und Komponenten besteht, muss das CSMS dahingehend erweitert werden.

Hier hat Magna durch intensive Vorbereitungen die erforderlichen Prozesse definiert, um die TARA auf unterschiedlichen Ebenen durchzuführen. Dadurch erreicht man eine konsistente Cyberrisikoanalyse basierend auf dem Gesamtfahrzeug und kann in der Folge in einem „Top-down-Ansatz“ die Cybersecurity-Anforderungen für alle geplanten Fahrzeugkomponenten definieren, während das Gesamtfahrzeug ständig im Blick bleibt.

WIE MAGNA FAHRZEUG-CYBERSECURITY MITTELS TARA SICHERSTELLT

Eine TARA sieht immer unterschiedlich aus, je nachdem auf welcher Ebene sie durchgeführt wird. Magna unterscheidet dabei drei Kategorien:

- Fahrzeugebene – Betrachtung des gesamten Fahrzeugs

- Systemebene – Betrachtung von Teilsystemen

- Komponentenebene – Betrachtung von einzelnen Komponenten

Die Ebenen 1 und 2 liegen hierbei in der Verantwortung von Magna, die Ebene 3 liegt bei Magnas Tier1- (Komponenten) und Tier2- (Bauteile für die Komponenten) Lieferanten. Daher beginnt die gesamte Risikoanalyse auf der Fahrzeugebene und umfasst die gesamte Cybersecurity-Analyse in Bezug auf die Festlegung von Assets, Bewertung von Bedrohungen und gesamte Angriffsanalyse. Dabei entstehen die entsprechenden Werte für die Angriffswahrscheinlichkeiten.

Anschließend werden die TARAs auf Systemebene durchgeführt – die zuvor auf Fahrzeugebene ermittelten Daten dienen hierfür als konsistenter Input. So kann in der Gesamtuntersuchung sichergestellt werden, dass am Ende eine sowohl auf Ebene 1 als auch auf Ebene 2 folgerichte Gefahrenanalyse durchgeführt hat.

Die Zulieferer müssen ihrerseits ebenfalls eine TARA ihrer Komponenten durchführen und bei Auslieferung bestätigen, dass alle Anforderungen korrekt implementiert wurden. Magna fügt in der Folge alle Komponenten zu einem Gesamtsystem zusammen und führt alle notwendigen System- und Integrationstests durch. So kann am Ende garantiert werden, dass das gesamte Fahrzeug den UNECE R155 Regularien entspricht und auch die entsprechende Cybersecurity-Zulassung bekommt.

MAGNA KOORDINIERT UND INTEGRIERT CYBERSECURITY-ANFORDERUNGEN VOM GESAMTFAHRZEUG BIS ZU EINZELNEN KOMPONENTEN

Als Systemintegrator muss Magna sicherstellen, dass alle Einzelkomponenten auch im Verbund der gesamten E/E-Fahrzeugarchitektur korrekt arbeiten. Dabei kümmert sich eine eigene Abteilung um die Verifikation und Validierung von Spezifikationen, funktioneller sowie auch Cybersecurity-Anforderungen.

Dafür gibt es eigene Aufbauten bei Magna: An Prüfständen kann das Testing-Team schon in frühen Phasen des Projekts erst Teilsysteme und in späterer Folge das gesamte Fahrzeug testen. Durch kontinuierliche Verbesserung der Software schalten die Lieferanten im Zuge der Entwicklung Updates für die Komponenten frei – und damit schrittweise mehr Funktionen. Anfangs liegt der Fokus auf den Grundfunktionen, bevor weitere spezifischere Features aktiviert, implementiert und dabei durchgehend getestet werden. Ziel ist es, alle Teilsysteme anhand aktueller Testmethoden zu verifizieren und somit das Gesamtsystem zu validieren. Dabei kommt primär funktionales Testing zum Einsatz – bei Bedarf auch spezielle Methoden wie Fuzz- und Pentesting.

Die rasant voranschreitende technische Entwicklung trifft auch die Automobilindustrie. Zahlreiche neue Features und Kommunikationsschnittstellen verwandeln das moderne Auto zunehmend in einen mobilen Computer. Deshalb ist Cybersecurity, auch auf Basis von Regularien von nun an essenzieller Bestandteil in der Entwicklung von Fahrzeugen. Magna hat dies schon früh erkannt und ist durch das erfolgreich zertifizierte Cybersecurity Management System der ideale Entwicklungspartner für neue moderne und sichere Fahrzeuge.

Kurz & bündig

Die zunehmende Vernetzung von Fahrzeugen untereinander und mit ihrer Umgebung macht das Thema Cybersecurity immer bedeutender. Um wichtige Fahrzeugsysteme zu schützen, ist ein CSMS mittlerweile für die Zulassung von neuen Fahrzeugen erforderlich. Fahrzeughersteller und Zulieferer müssen daher das Thema durch den gesamten Entwicklungsprozess und auf allen Fahrzeugebenen berücksichtigen

Quellen:

[1] Reif, Konrad: Grundlagen Fahrzeug- und Motorentechnik, Springer Fachmedien Wiesbaden, April 2017, S. 2-4

[2] Kuhlgatz, Dietrich: https://www.bosch.com/de/stories/geschichte-der-elektronik/, zuletzt besucht 05.07.2023

[3] Hammerschmidt, Christoph: https://www.vdi-nachrichten.com/technik/automobil/automobilen-droht-der-nerveninfarkt/, zuletzt besucht 05.07.2023

[4] Busnelli, Andrea: https://www.linkedin.com/pulse/20140626152045-3625632-car-software-100m-lines-of-code-and-counting, zuletzt besucht 05.07.2023

[5] Rudschies, Wolfgang, Kroher, Thomas: https://www.adac.de/rund-ums-fahrzeug/ausstattung-technik-zubehoer/autonomes-fahren/technik-vernetzung/aktuelle-technik/, zuletzt besucht 05.07.2023

[6] Rudschies, Wolfgang: https://www.adac.de/rund-ums-fahrzeug/reparatur-pflege-wartung/reparatur-rueckruf/updates-over-the-air/, zuletzt besucht 12.07.2023

[7] Drozhzhin, Alex: https://www.kaspersky.de/blog/blackhat-jeep-cherokee-hack-explained/5940/, zuletzt besucht 05.07.2023

[8] UNECE R155: https://unece.org/transport/documents/2021/03/standards/un-regulation-no-155-cyber-security-and-cyber-security, zuletzt besucht 05.07.2023

[9] UNECE R156: https://unece.org/transport/documents/2021/03/standards/un-regulation-no-156-software-update-and-software-update, zuletzt besucht 05.07.2023

[10] CSMS-Zertifikat Magna: https://www.magna.com/docs/default-source/magna-steyr/certificates/magna_steyr_fahrzeugtechnik_iso-sae-21434-2021.pdf?sfvrsn=7a01b2a1_13, zuletzt besucht 05.07.2023

Klaus Kainrath

Dr. Klaus Kainrath ist seit 2022 bei Magna beschäftigt. Dort ist er seit 2023 in der Rolle des Cybersecurity-Managers als fachliche Leitung der Thematik in einem aktuellen Fahrzeugprojekt zuständig. Zuvor lehrte er 12 Jahre an der FH JOANNEUM in Graz an den Studiengängen Luftfahrt sowie Produktionstechnik und leitete zahlreiche Forschungsprojekte in den Bereichen Cybersecurity in der Luftfahrt und Datenlinks für Drohnen.

We want to hear from you

Send us your questions, thoughts and inquiries or engage in the conversation on social media.

Verwandte Stories

The Future of UI/UX Concept Visualization in the Automotive Industry: Innovations, Challenges, and Perspectives

Inside Automotive

UI/UX Design in Vehicle Development: How Design Shapes the User Experience

Inside Automotive

Market and Industry in Transition: How a Competent Partner Can Help Navigate Challenges in the Automotive Industry

Inside Automotive

.tmb-widescreen.webp?sfvrsn=8d57edff_1)

Successfully Starting Series Production: Start-up Management in the Automotive Industry

Inside Automotive

Verbunden bleiben

Bleiben Sie informiert und erhalten Sie News & Stories in Echtzeit in Ihren Posteingang geliefert.